KFD漏洞的软件及使用

更新时间: 3/26/2025

简介

Kernel Function Discovery漏洞,也就是 CVE-2023-23536(physpuppet) 、 CVE-2023-32434(smith) 和 CVE-2023-41974(landa) 漏洞,简称KFD

关于 CVE-2023-23536、CVE-2023-32434 和 CVE-2023-41974 漏洞

Kernel

适用于:iPhone 8 及更新机型、iPad Pro(所有机型)、iPad Air(第 3 代)及更新机型、iPad(第 5 代)及更新机型、iPad mini(第 5 代)及更新机型

影响:App 或许能够以内核权限执行任意代码

描述:已通过改进边界检查解决这个问题。

CVE-2023-23536:Félix Poulin-Bélanger 和 David Pan Ogea

---

Kernel

适用于:iPhone 8 及更新机型、iPad Pro(所有机型)、iPad Air(第 3 代)及更新机型、iPad(第 5 代)及更新机型、iPad mini(第 5 代)及更新机型

影响:App 或许能够以内核权限执行任意代码。有报告指出,在 iOS 15.7 之前发布的 iOS 版本中,这个问题可能已经遭到频繁利用;Apple 已知晓这一报告。

描述:已通过改进输入验证解决整数溢出问题。

CVE-2023-32434:Kaspersky 的 Georgy Kucherin (@kucher1n)、Leonid Bezvershenko (@bzvr_)、Boris Larin (@oct0xor) 和 Valentin Pashkov

---

Kernel

适用于:iPhone XS 及更新机型、12.9 英寸第 2 代及更新机型 iPad Pro、10.5 英寸 iPad Pro、11 英寸第 1 代及更新机型、iPad Air 第 3 代及更新机型、iPad 第 6 代及更新机型以及 iPad mini 第 5 代及更新机型

影响:App 或许能够以内核权限执行任意代码

描述:已通过改进内存管理解决释放后使用问题。

CVE-2023-41995:蚂蚁安全光年实验室的 Certik Skyfall 团队 pattern-f (@pattern_F_)

CVE-2023-42870:昆仑实验室的 Zweig

CVE-2023-41974:Félix Poulin-Bélanger事件进展

2023-7-21 @p0up0u 公开 kfd 内核读写项目,它可以在 Apple 设备上读写内核内存的项目,该漏洞仅适用于iPhone 8 及更高机型

其他开发者相继推出自己的工具

2024-1-1 @P0up0u 新增landa漏洞(CVE-2023-41974)

原理:通过对设备添加对应系统的偏移量,以达到使用目的

弊端:并不保证一次成功,不用设备的偏移量均有不同,可能要多次重启才成功

适用范围

理论支持:iPhone 8及以上的设备 (A11-A17)

系统:

iOS 15.0-iOS 16.7.4/iOS 16.6 Beta1 / 17.0 beta1-2注意:具体以工具为准

芯片与手机

| 芯片 | 手机 | 系统兼容设备范围 |

|---|---|---|

| A9 | iPhone 6s系列 / SE | iOS 9 - iOS 15 |

| A10 | iPhone 7系列 | iOS 10 - iOS 15 |

| A11 | iPhone 8系列 / X | iOS 11 - iOS 16 |

| A12 | iPhone XS系列 / XR | iOS 12 - iOS 17 |

| A13 | iPhone 11系列 / SE 2 | iOS 13 - iOS 17 |

| A14 | iPhone 12系列 | iOS 14 - iOS 17 |

| A15 | iPhone 13系列 / 14系列 / SE 3 | iOS 15 - iOS 17 |

| A16 | iPhone 14 pro系列 / 15系列 | iOS 16 - iOS 17 |

| A17 | iPhone 15 pro系列 | iOS 17 |

工具

| KFD工具 | 系统范围 | 说明 |

|---|---|---|

| Misaka | iOS 15.7.2 - 15.8.1 / iOS 16.2 - 16.6.1 | @straight-tamago 开发的多功能插件商店,其他插件使用介绍 |

| PureKFD | A11 iOS 15.0 - 15.7.6 / A12及以上 iOS 15.0 - 16.6.1 | @Lrdsnow 开发的插件商店,同时支持 Picasso 和 Misaka 软件源的包管理器 |

| SimpleKFD | A11 iOS 16.0-16.5 / A12及以上 15.0-15.7.6 / 16.6 Beta1 | @Lrdsnow 利用KFD漏洞开发的工具箱 |

| Cluckabunga | iOS 16.2-16.5 / 16.6 Beta1 | MDC的奶牛开发者 @LeminLimez 利用KFD漏洞开发的工具箱 |

| posi0nKFD | iOS 16.2-16.5 | GenericCoding 利用KFD漏洞开发的工具箱 |

| Picasso | A12及以上 iOS 16.0 - 16.5 / iOS 16.6 Beta1 | TrollTools 开发者 / 多巴UI 设计 @sourcelocation 利用KFD漏洞开发的工具箱 |

演示

我用 misaka 软件演示,misaka是一款利用MDC/KFD漏洞开发的工具

安装方式两种:在线安装 和 自签安装

在线安装 (二选一)

方便,无需签名直接安装,但是不一定是最新版

我们现在直接使用 @Little_34306 越南大佬提供的在线安装

iPhone: http://is.gd/34306misaka

iPad M1/M2: http://is.gd/34306misakaM1

注意:需要使用 科学上网 ,才可以打开

自签安装 (二选一)

麻烦,需要使用签名工具安装,但是可装最新版

开始前先安装好自签工具:牛蛙助手并认证好个人证书

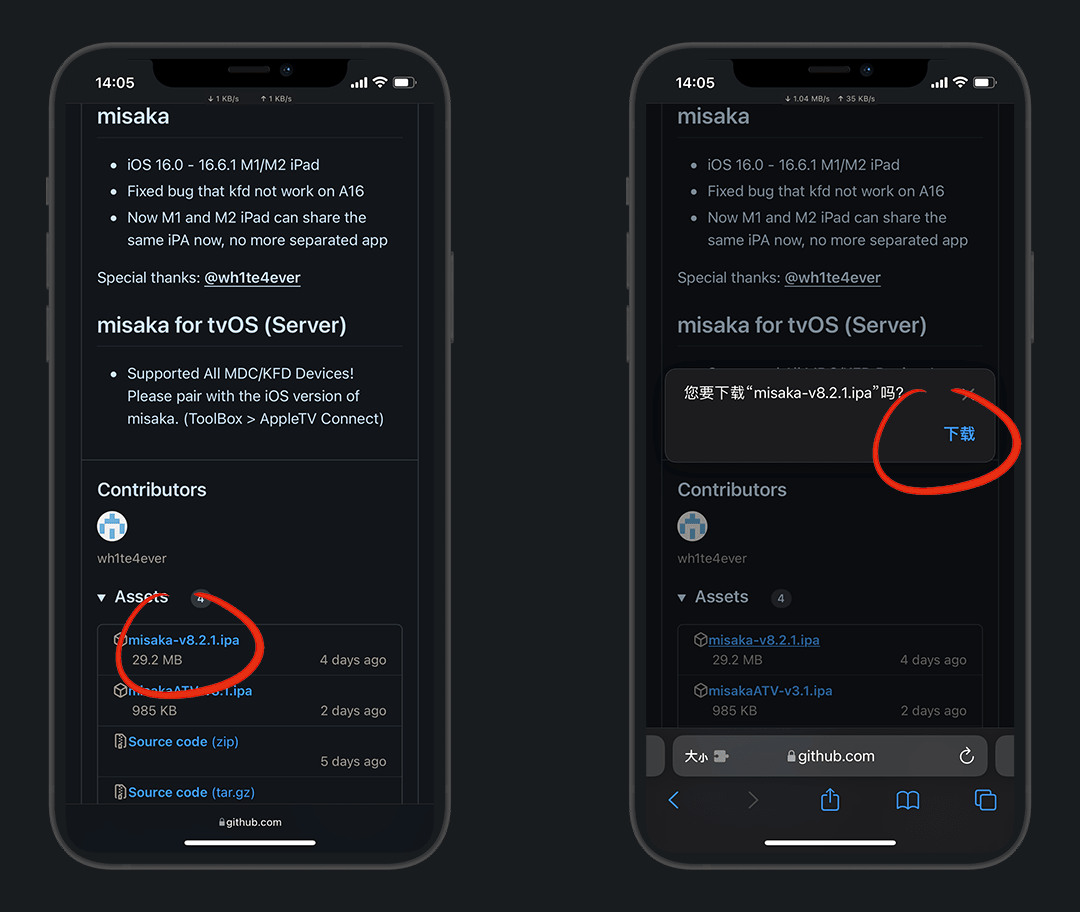

再下载 Misaka :

https://github.com/straight-tamago/misaka/releases

说明

下载最新版的即可,截稿前演示版本8.2.1

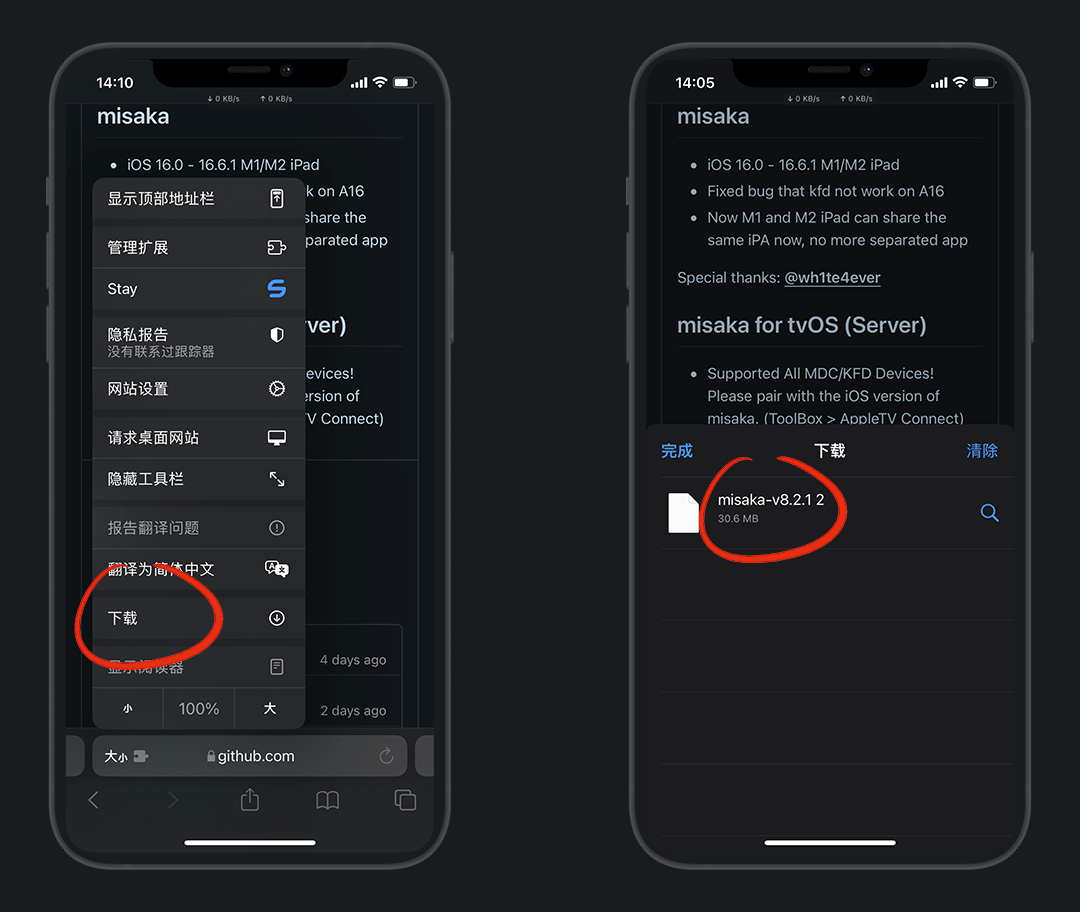

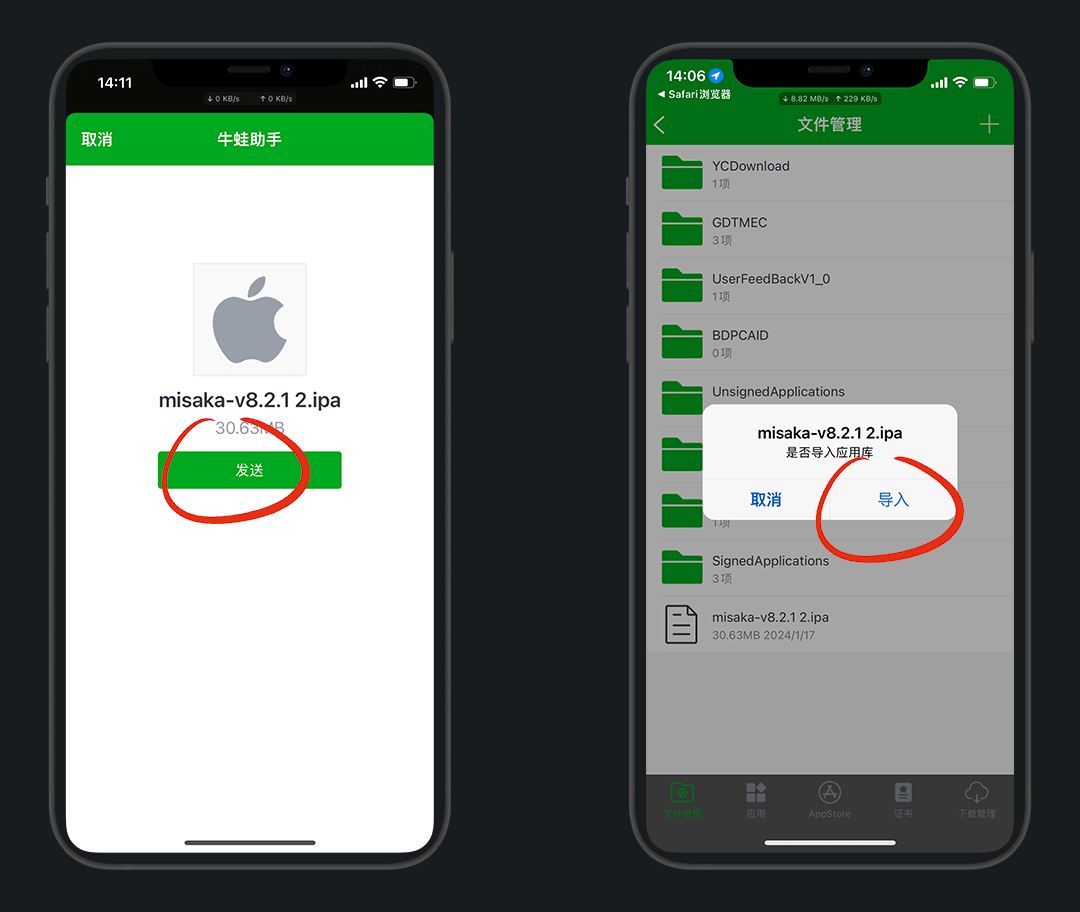

下载完成后,点击浏览器 下载 按键,再点击已经下载好的 misaka

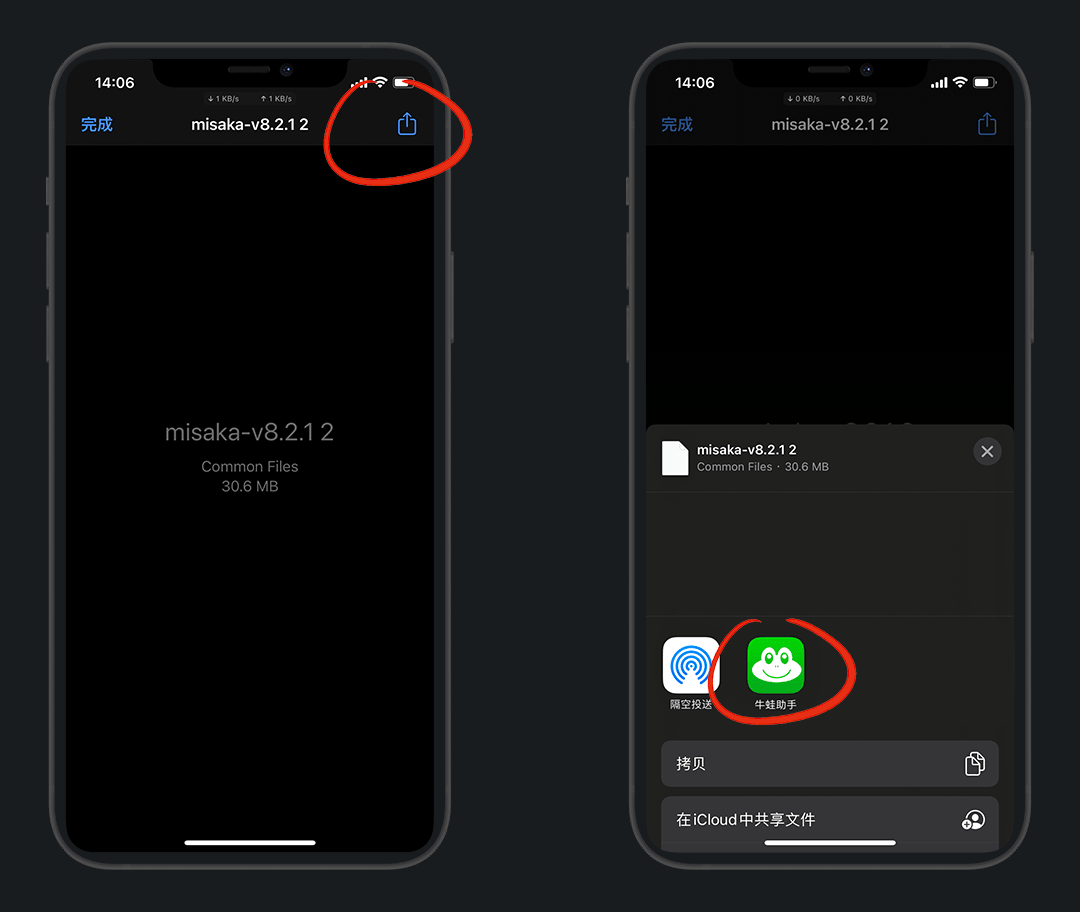

右上角分享,选择 牛蛙助手

点 发送,牛蛙打开后,选择 导入

说明

如果勿点了取消,也可直接点 misaka.ipa 选择导入应用库

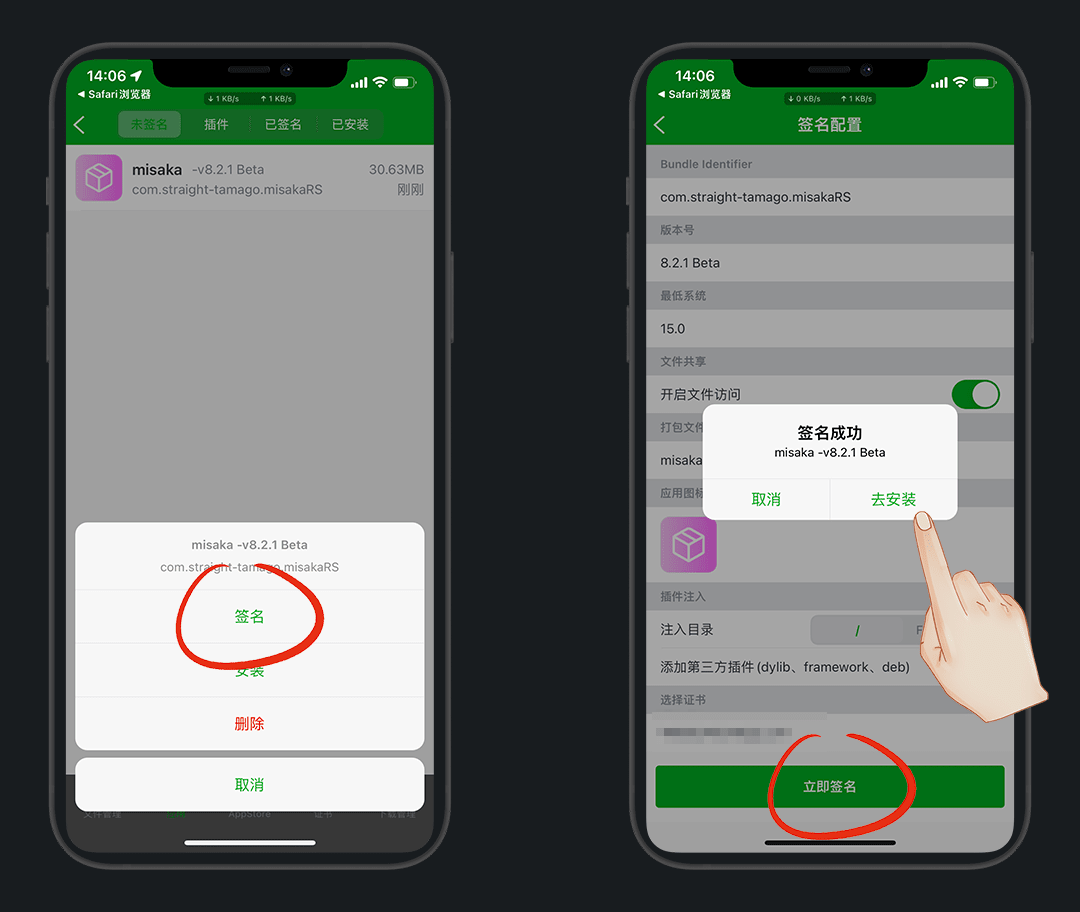

点击 misaka ,选择 签名 - 立即签名

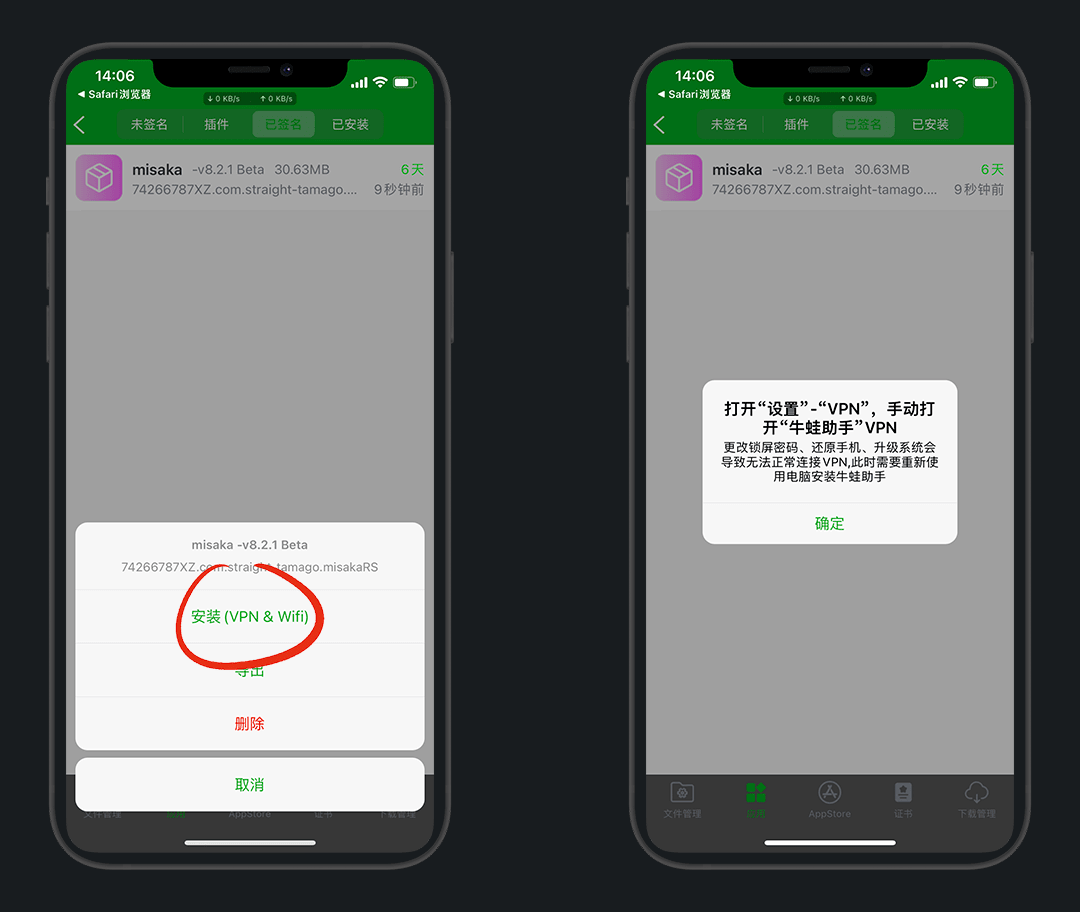

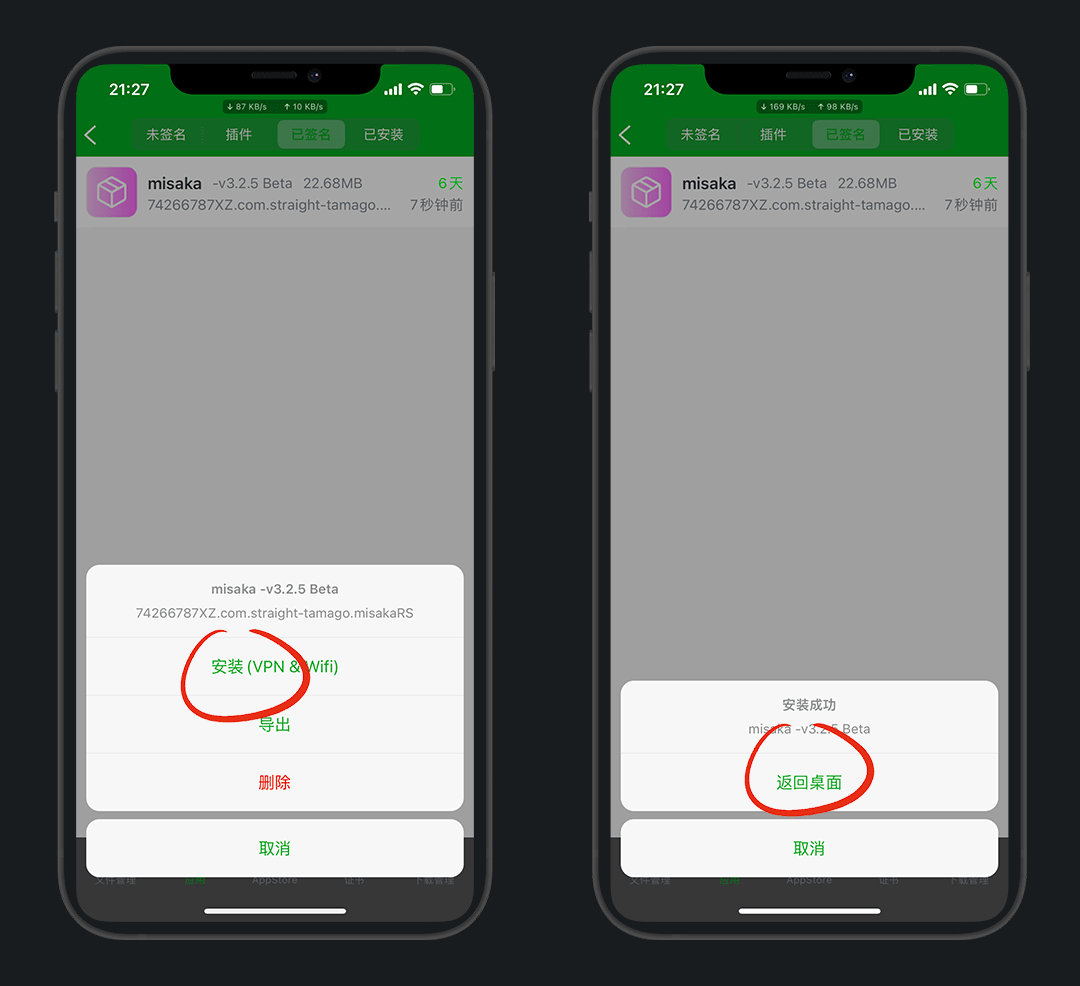

在已签名的页卡中,选择刚签好名的 misaka 安装

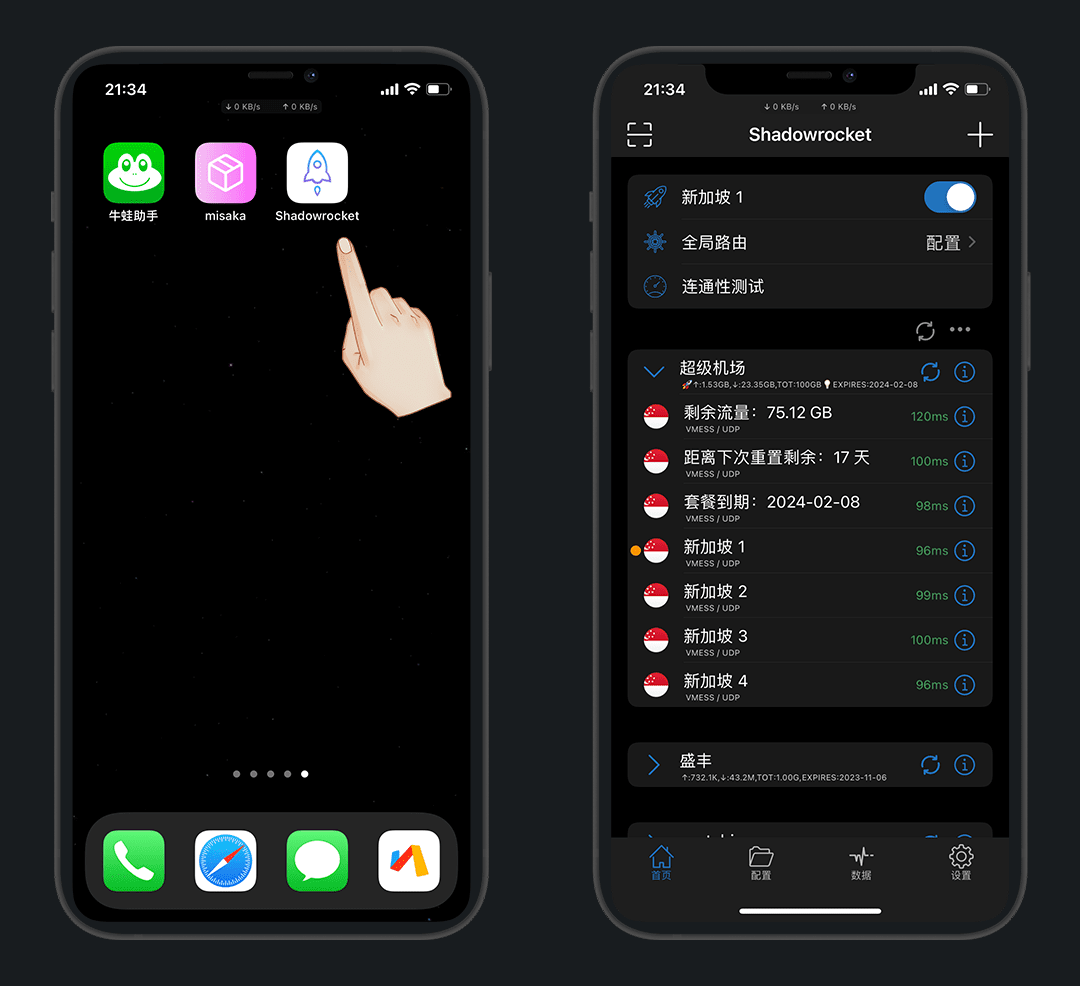

但牛蛙安装必须要开启VPN和WIFI,我们去打开

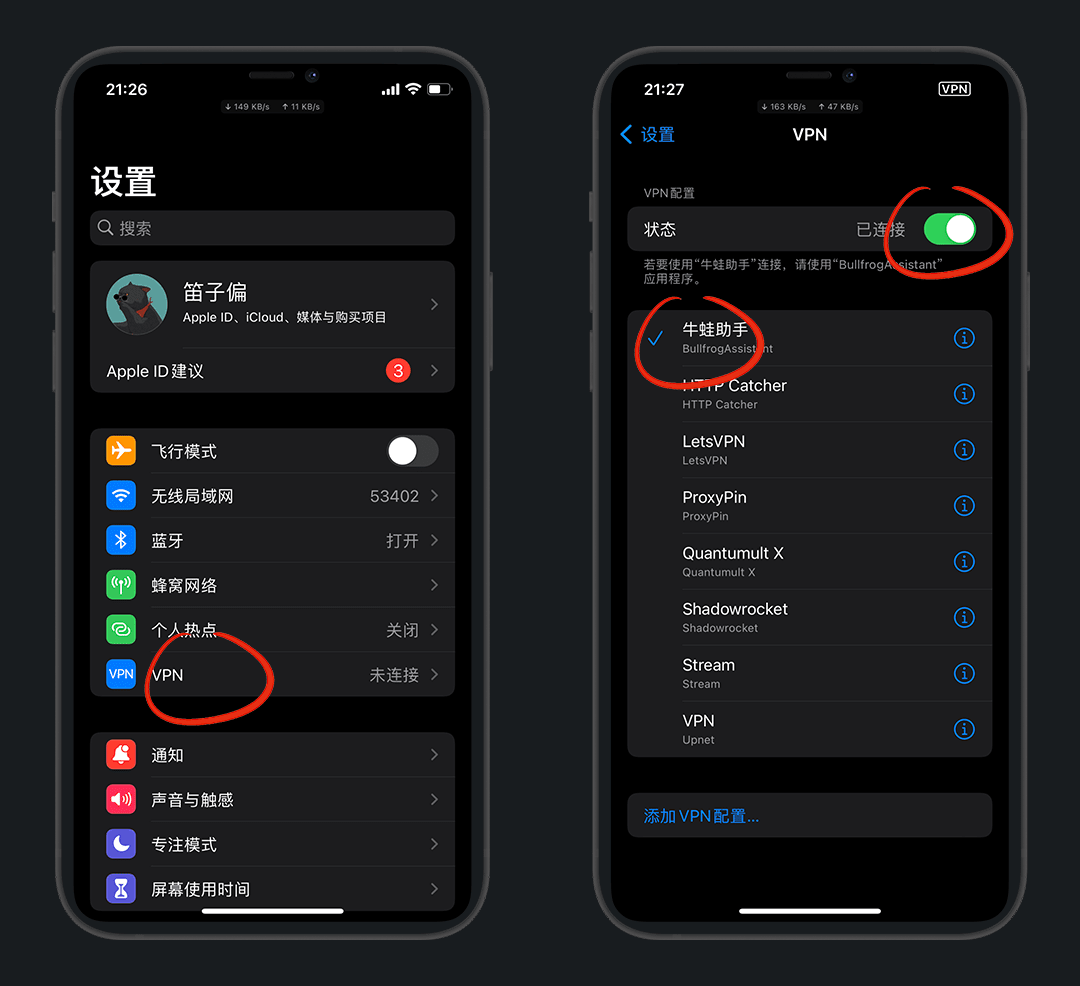

设置 - VPN - 勾选 牛蛙助手 - 打开VPN开关

打开VPN后我们返回重新安装 misaka 即可

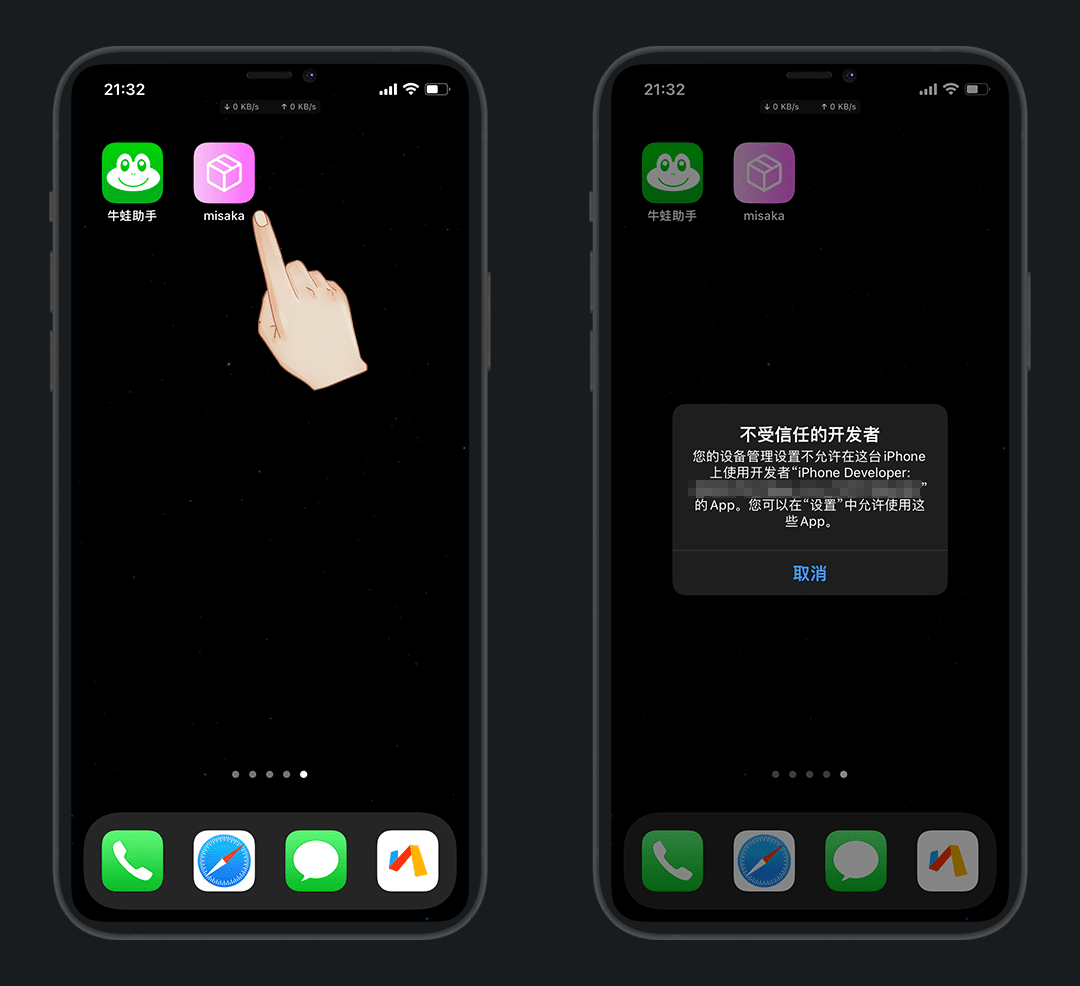

misaka就安装成功了,但是还打不开,要信任一下

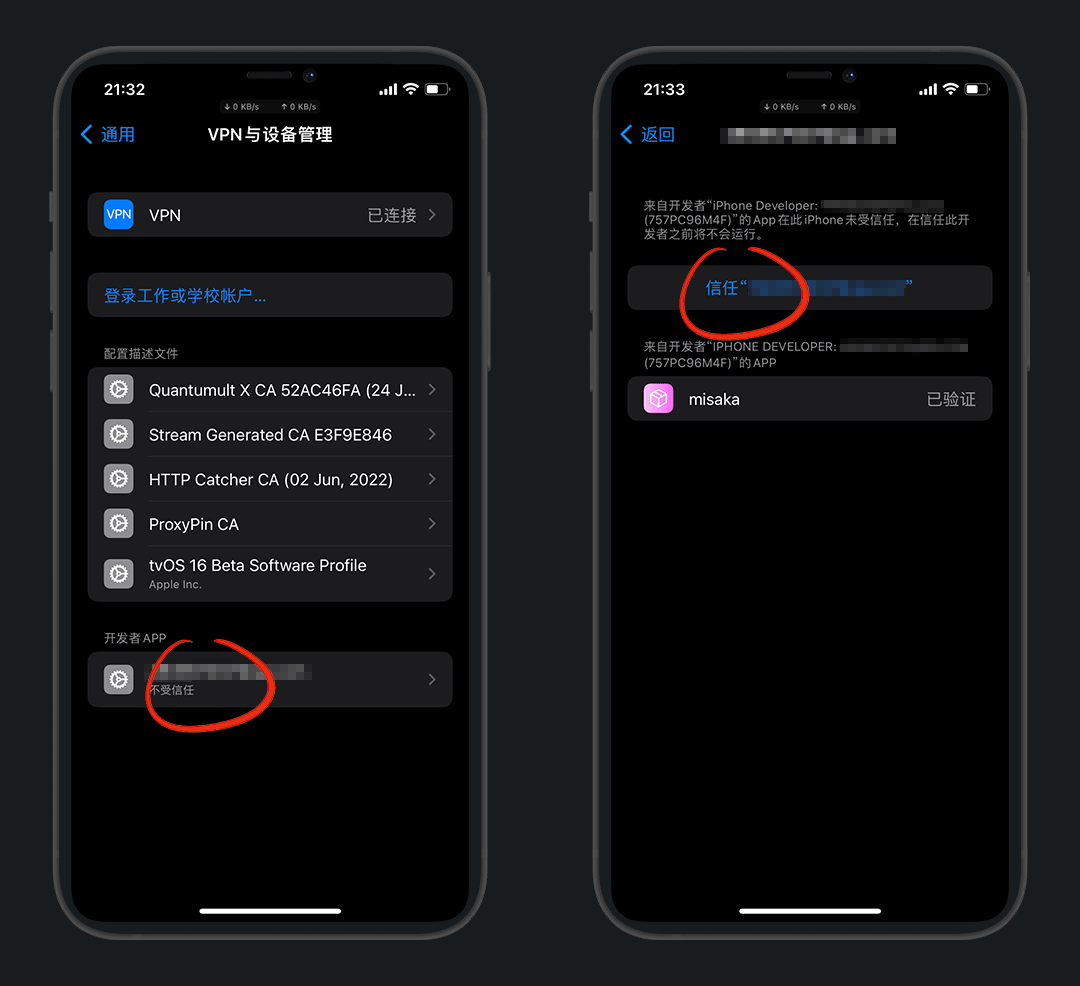

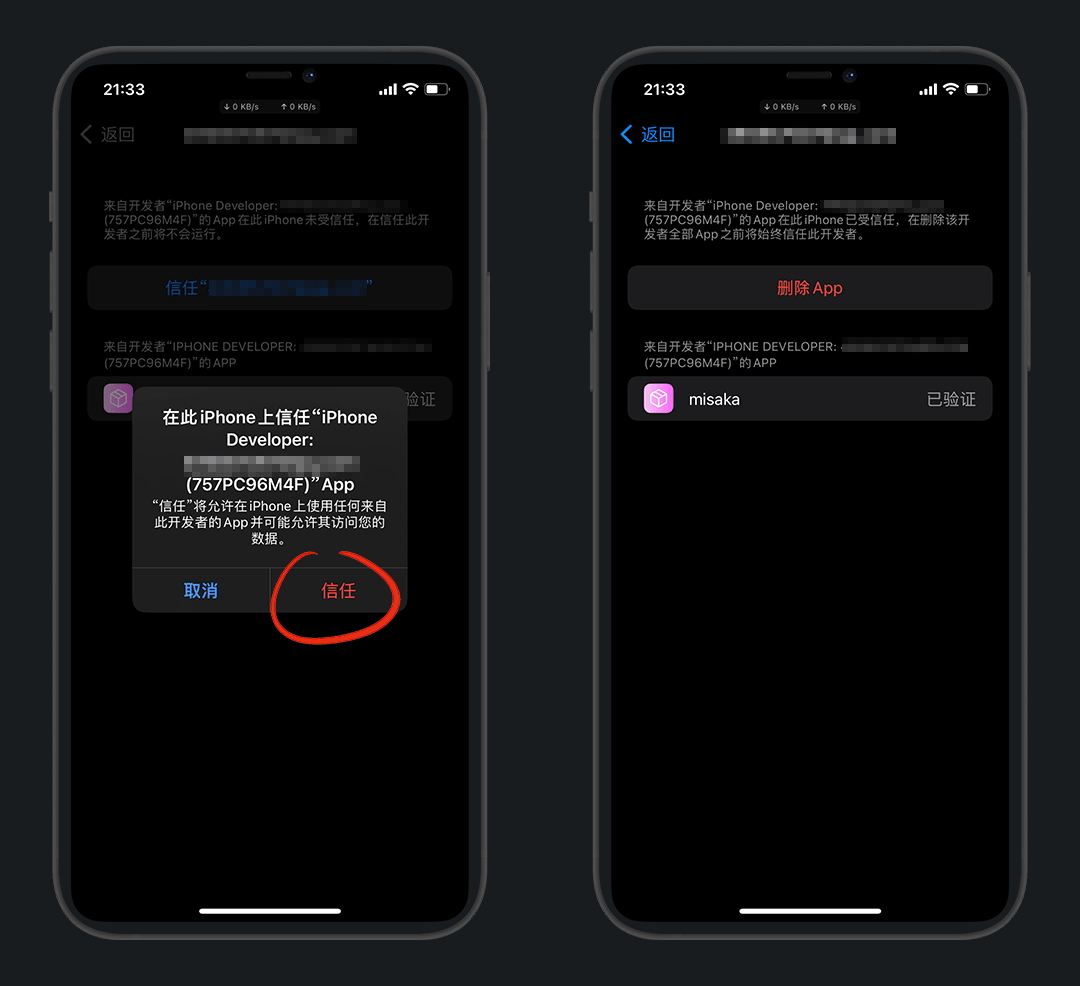

设置 - 通用 - VPN与设备管理 - 选择 开发者APP - 信任

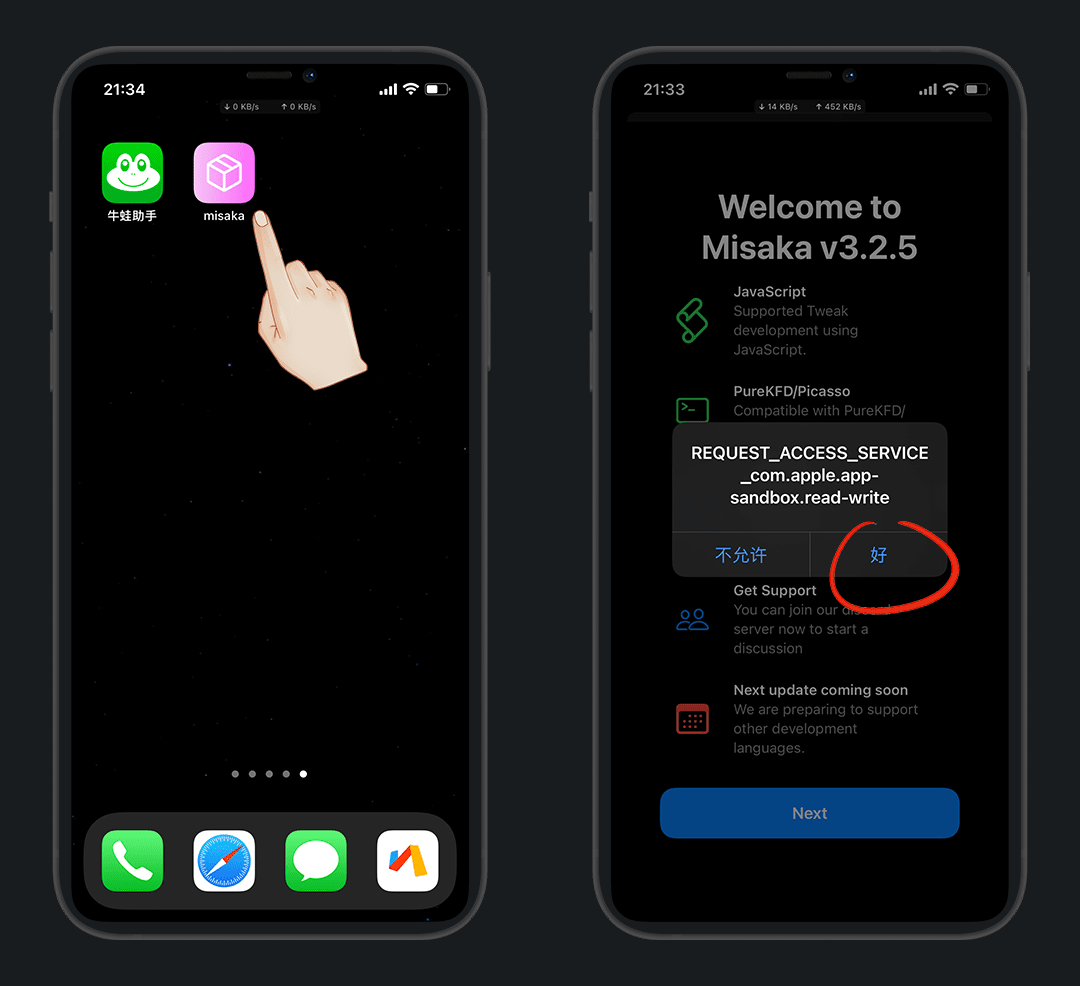

再次打开 misaka ,提示沙盒读写,点 好

允许 无限局域网与蜂窝数据,但是提示 Network Erro

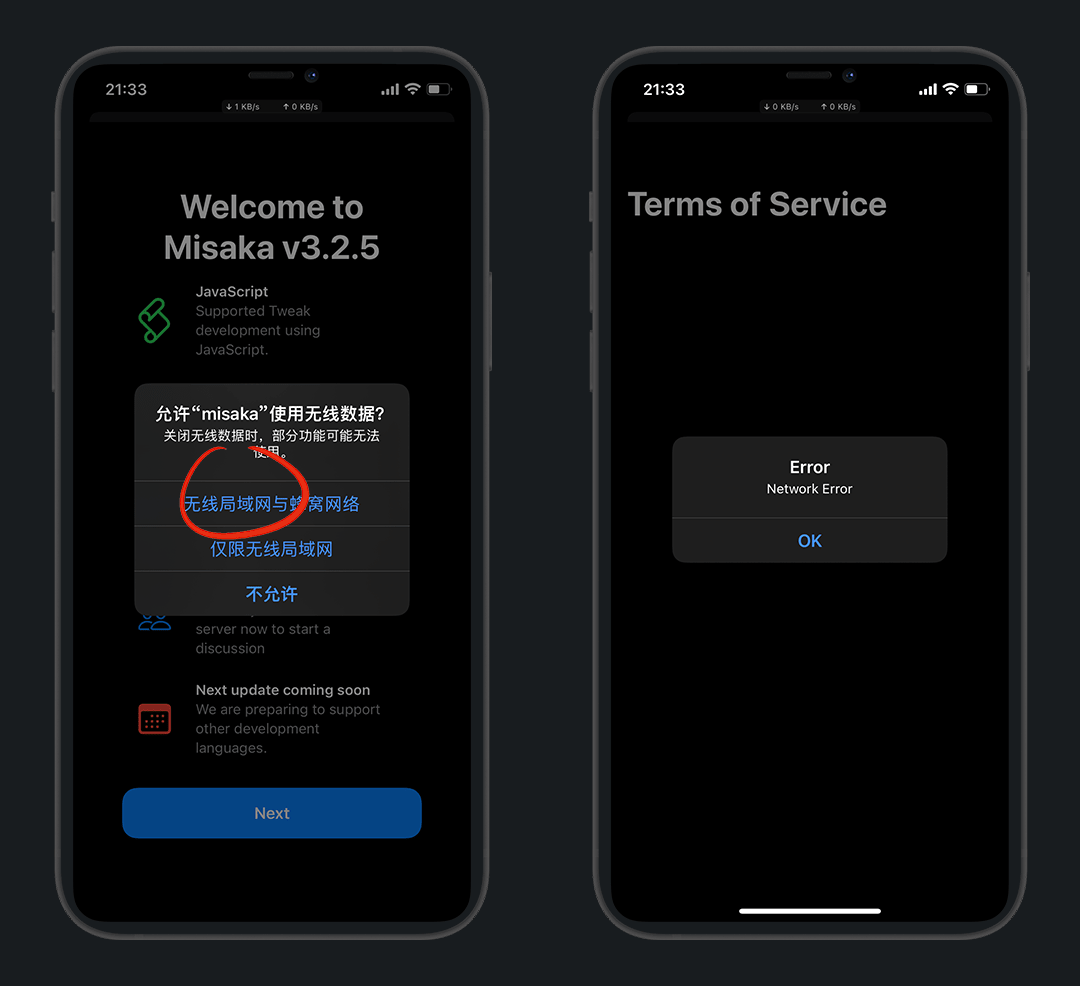

这时我们需要使用 科学上网 ,我用小火箭,机场用的超级机场

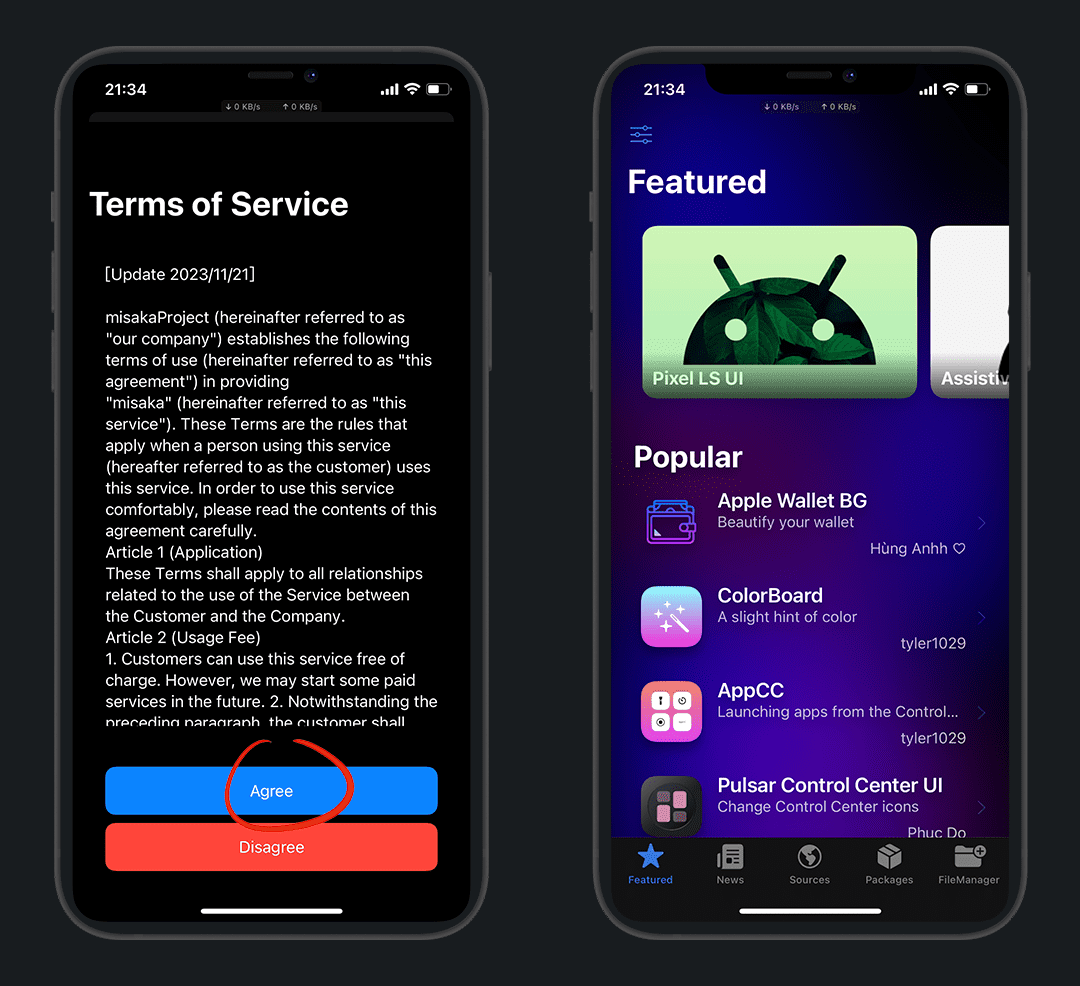

连接好再次打开 misaka,Agree 同意后进入主界面

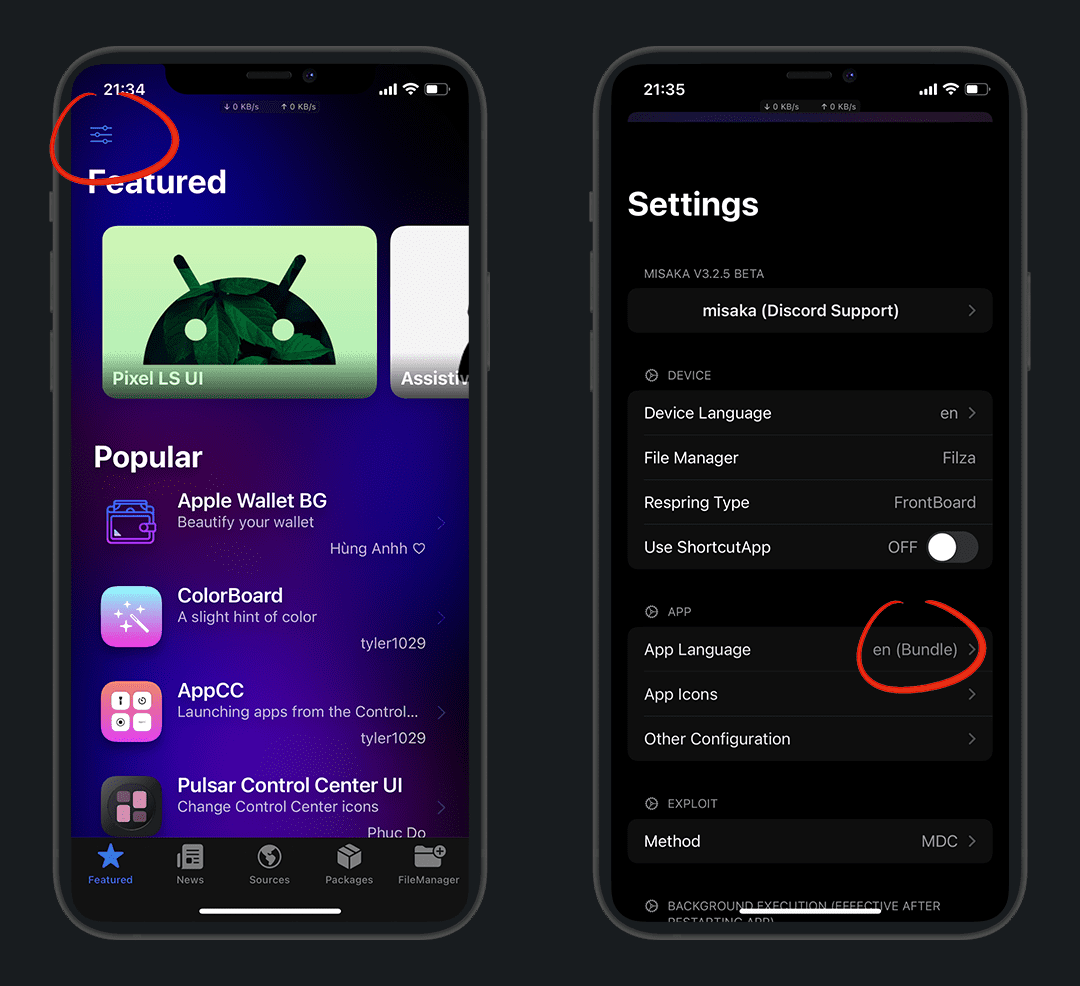

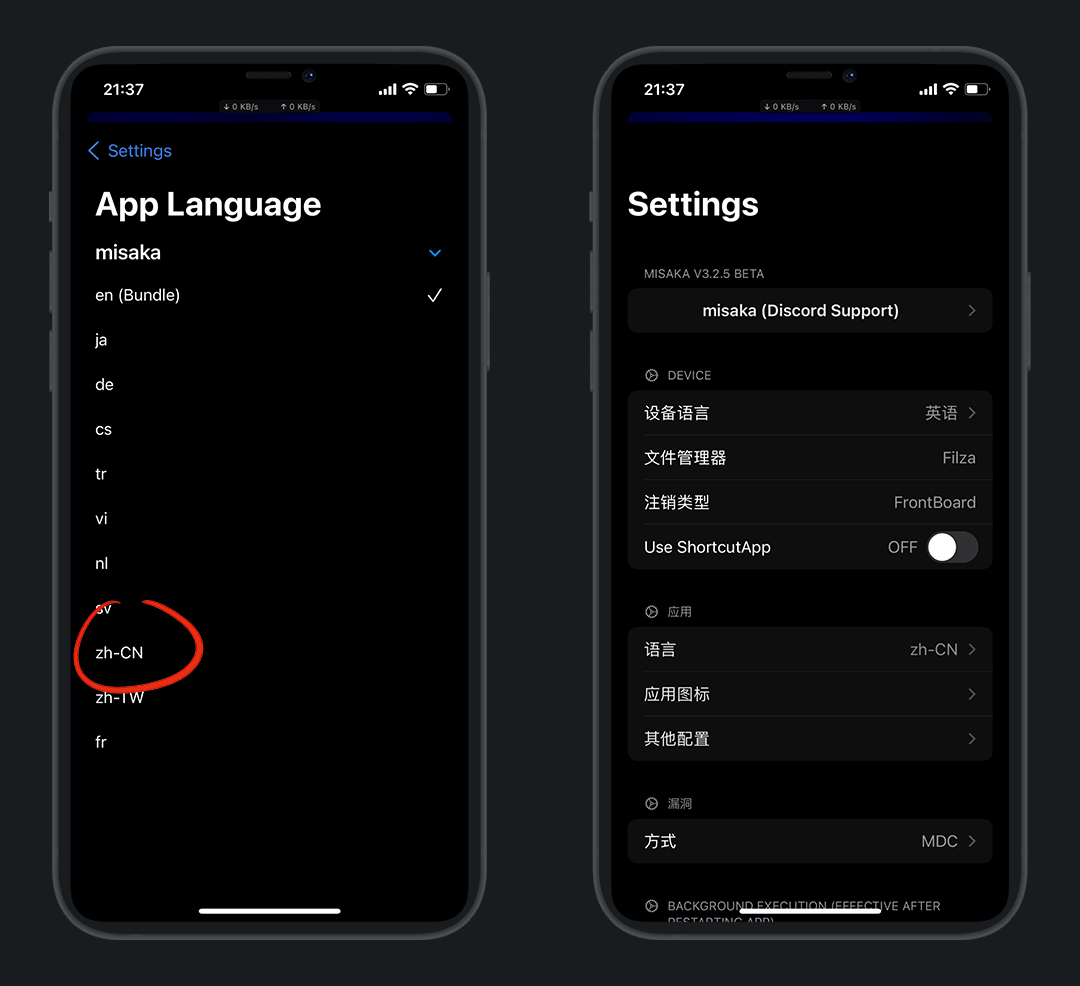

左上角 Setting - App Language

选择 zh_CN 完成后,自动退出,再次进入就能看到已经汉化了,下滑可退出页面

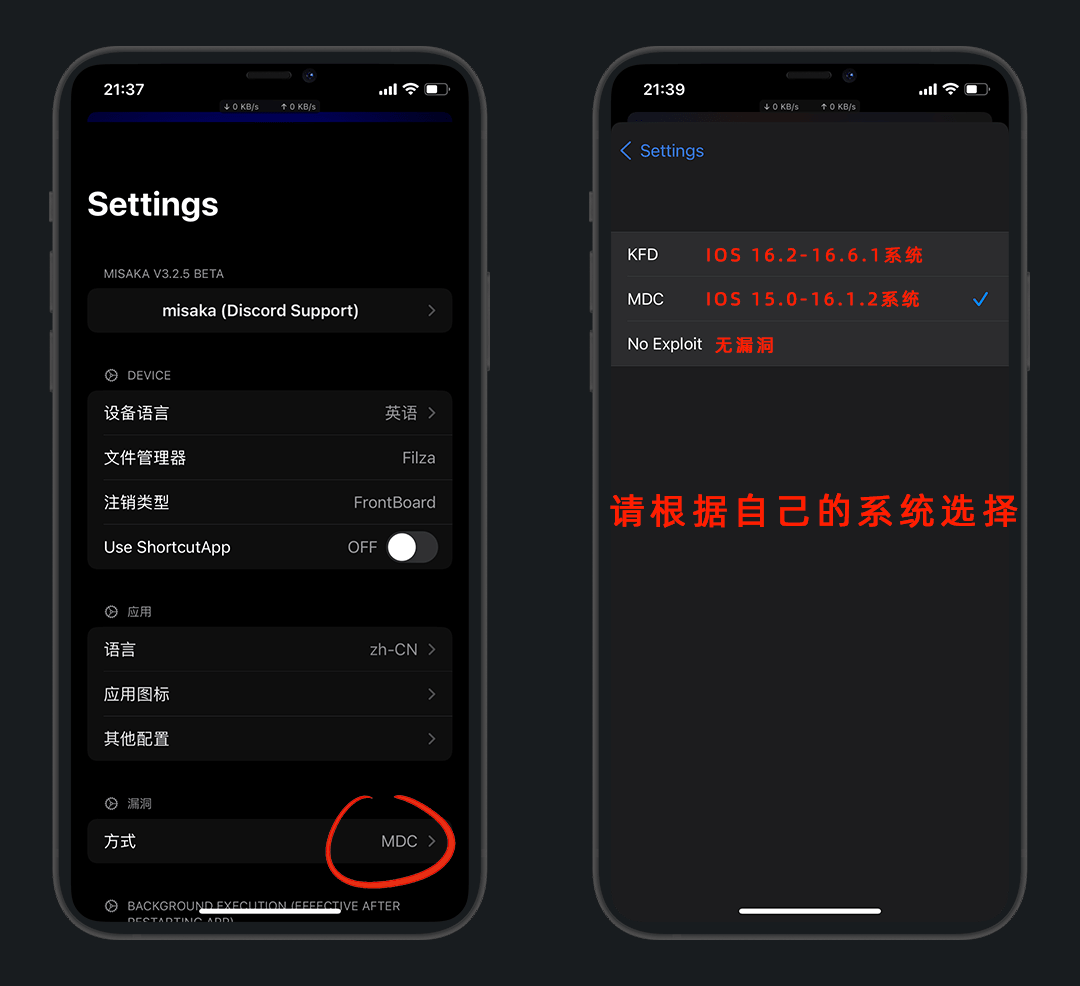

在 misaka 设置中,请根据自己的系统选择模式!

参照表

KFD:iOS 16.2 - 16.6.1系统

MDC:iOS 15.0 - 16.1.2系统

No Exploit:无漏洞(iOS 16.7及以上系统)

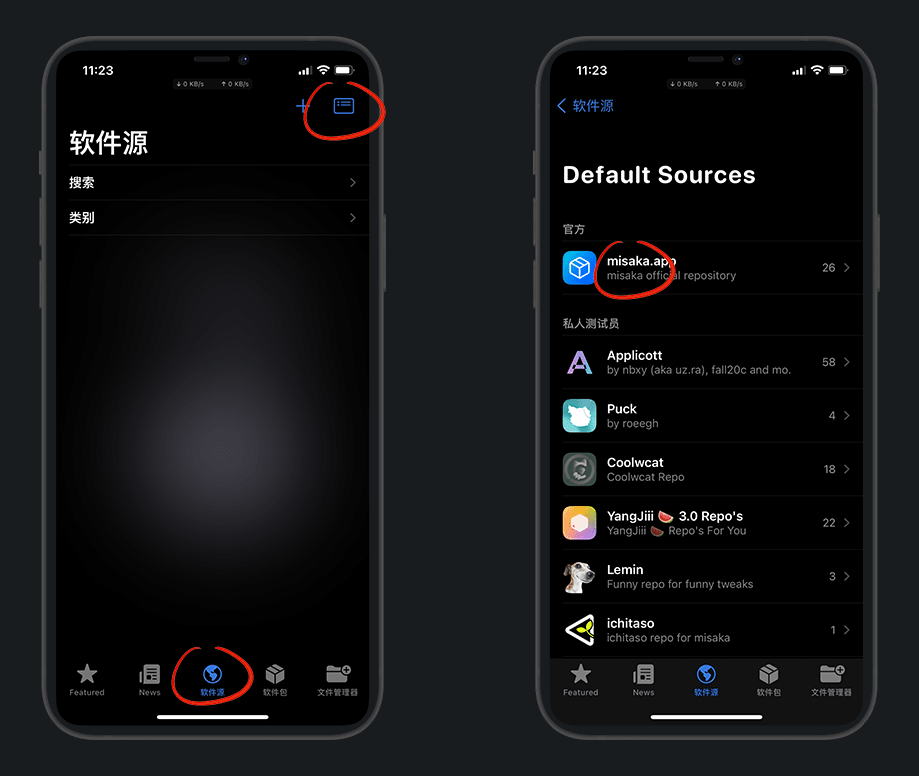

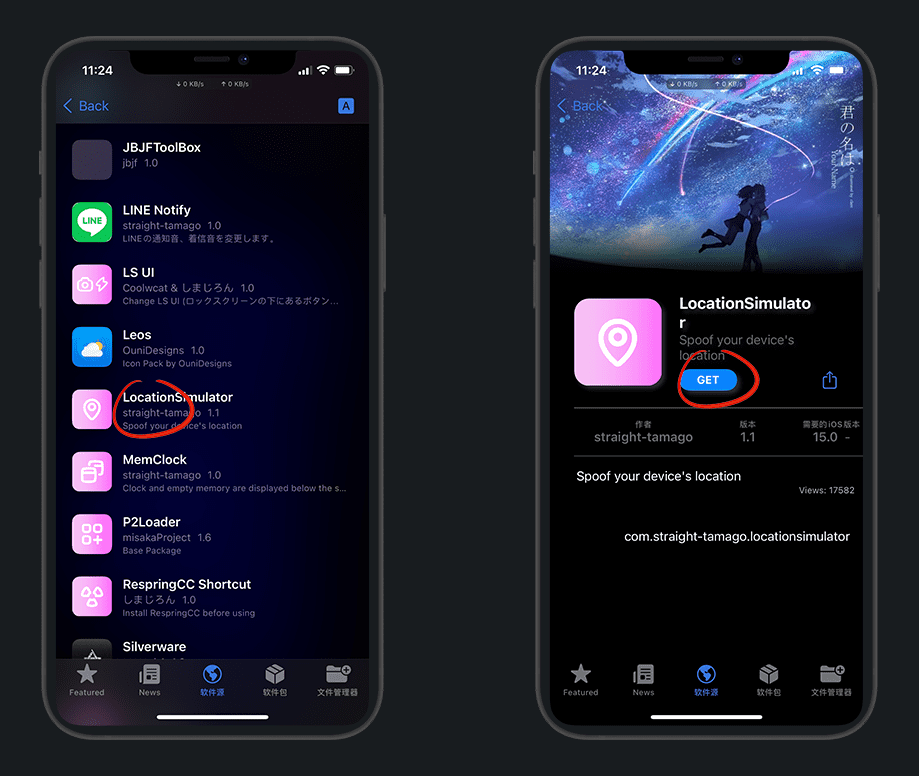

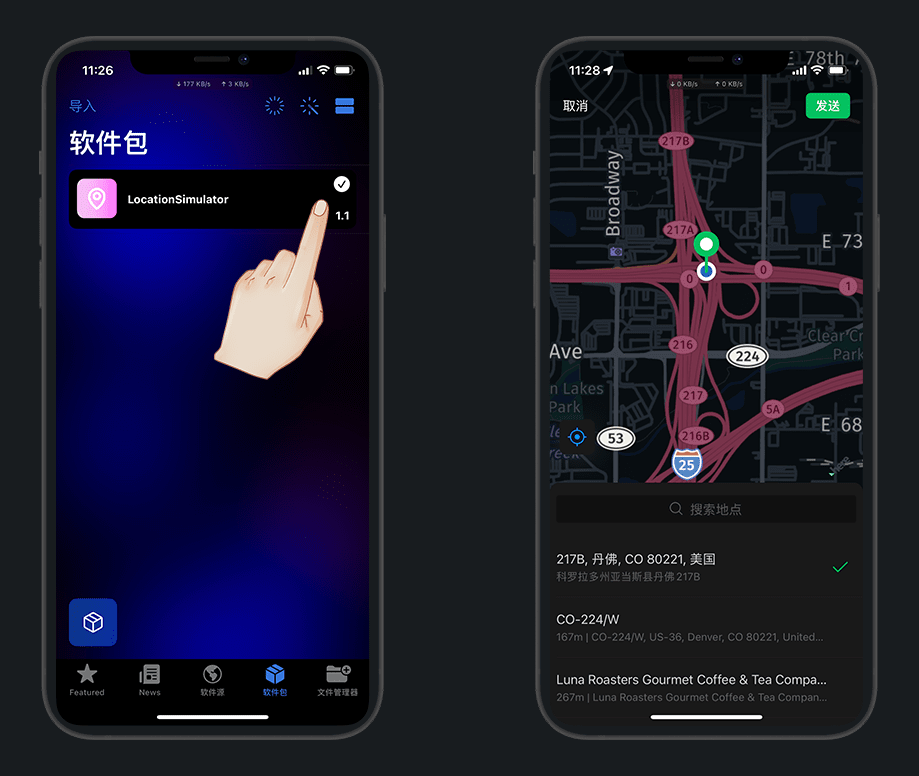

底部软件源,右上角默认源,点 misaka.app 安装一个插件试试

这里我就选虚拟定位,进去后点 get

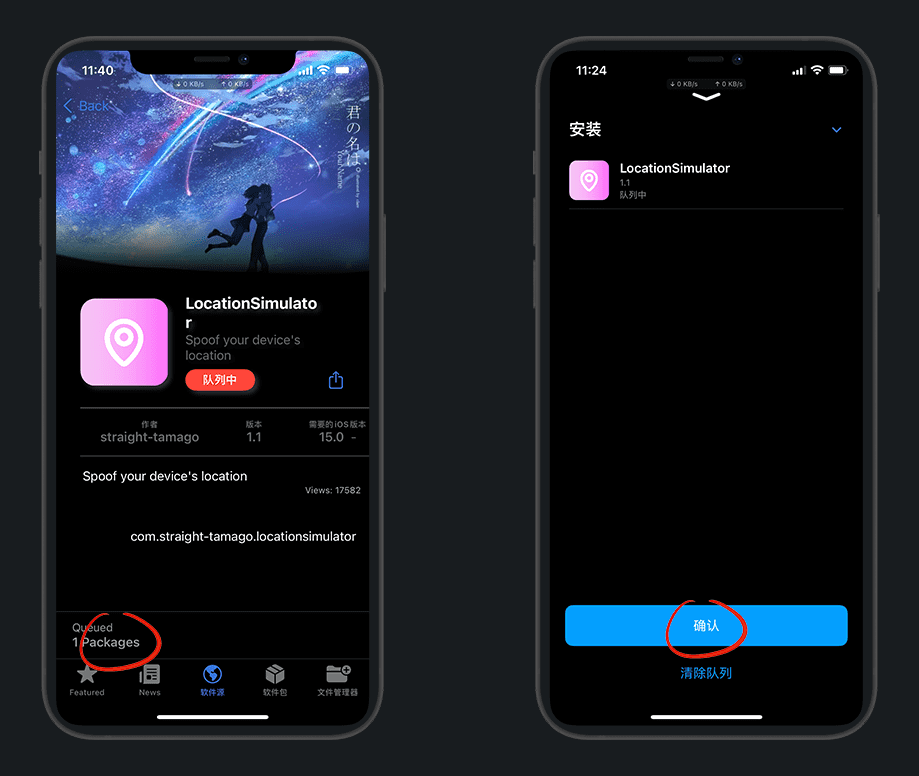

显示队列中了,点一下底部查看,安装确认

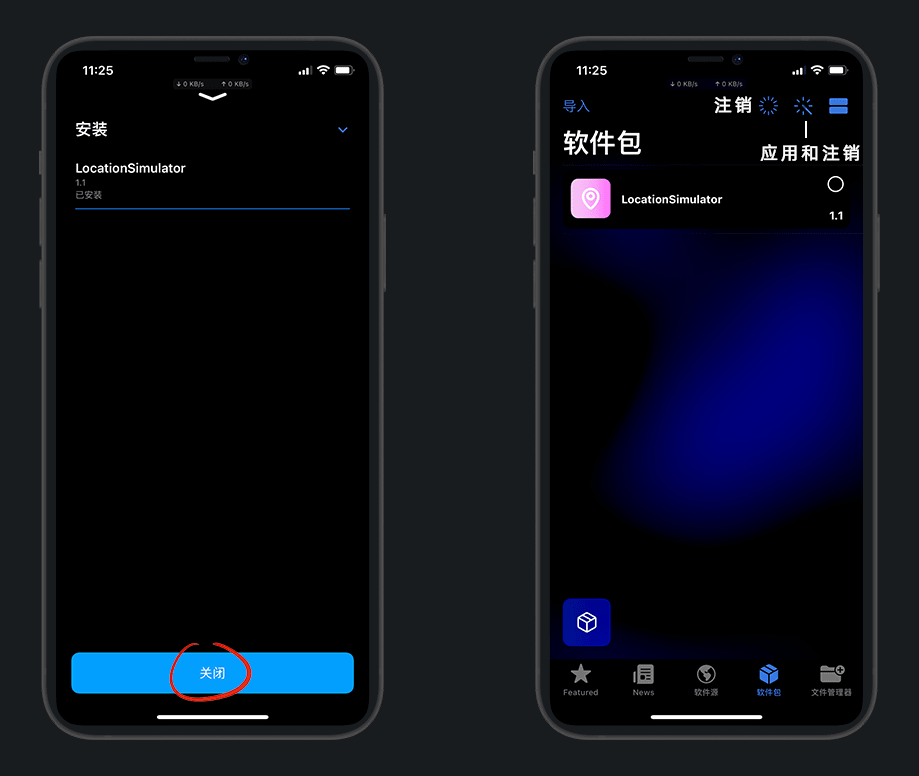

安装成功后,在底部软件包里可以看到

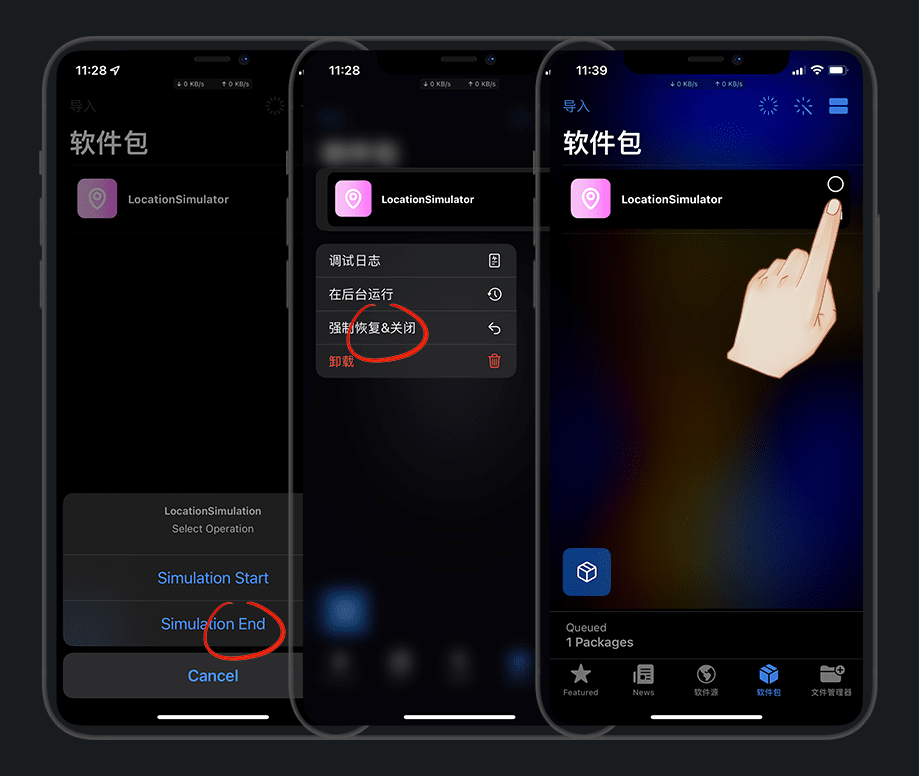

点 Simulation Start 开始模拟位置,在地图上选择你要定位的位置,close关闭

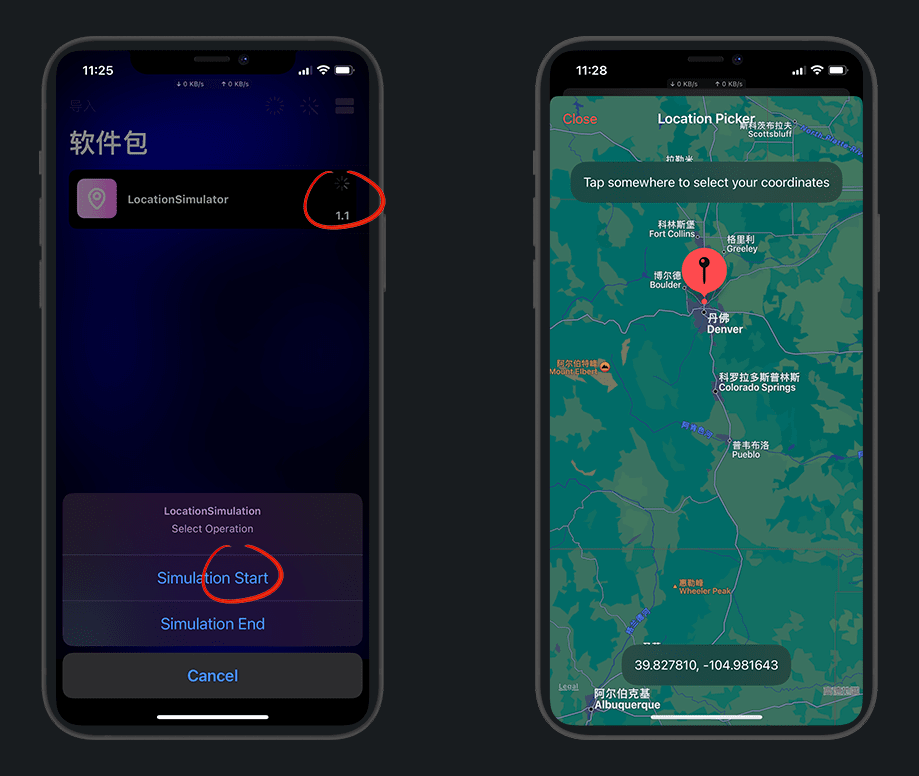

插件有对勾就表示生效了,微信定位也是变动了

说明

有些插件是需要应用注销后才生效,具体一插件说明为准

不用了记得来关闭,除了点 Simulation End 结束模拟外,还建议长按关闭插件

部分插件是没有结束开关的,所以通过长按取消对勾就好,养成好习惯

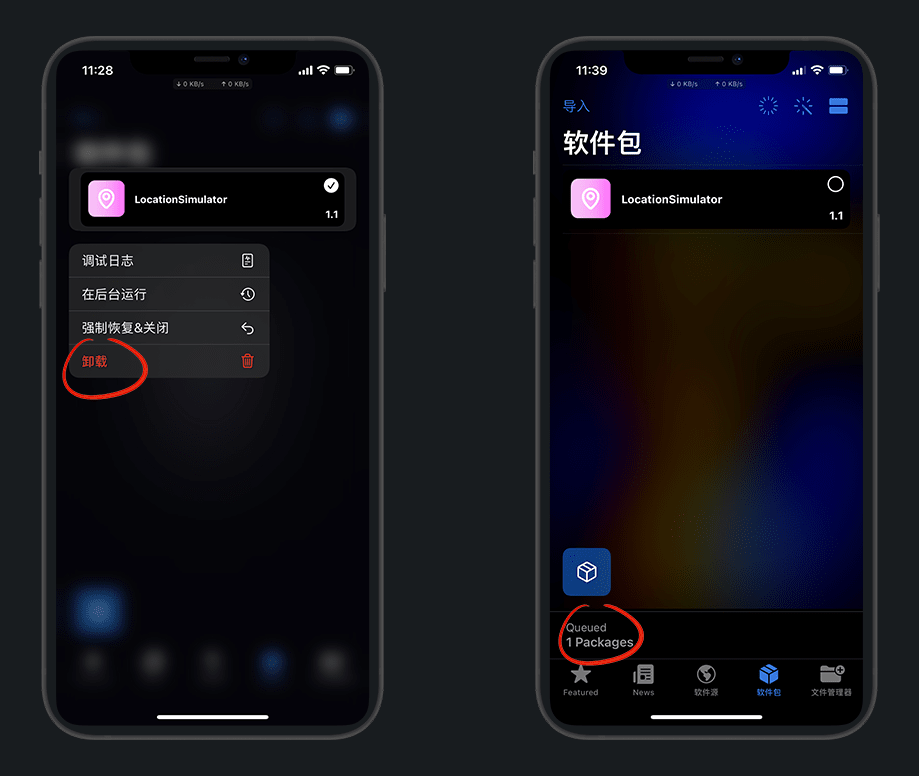

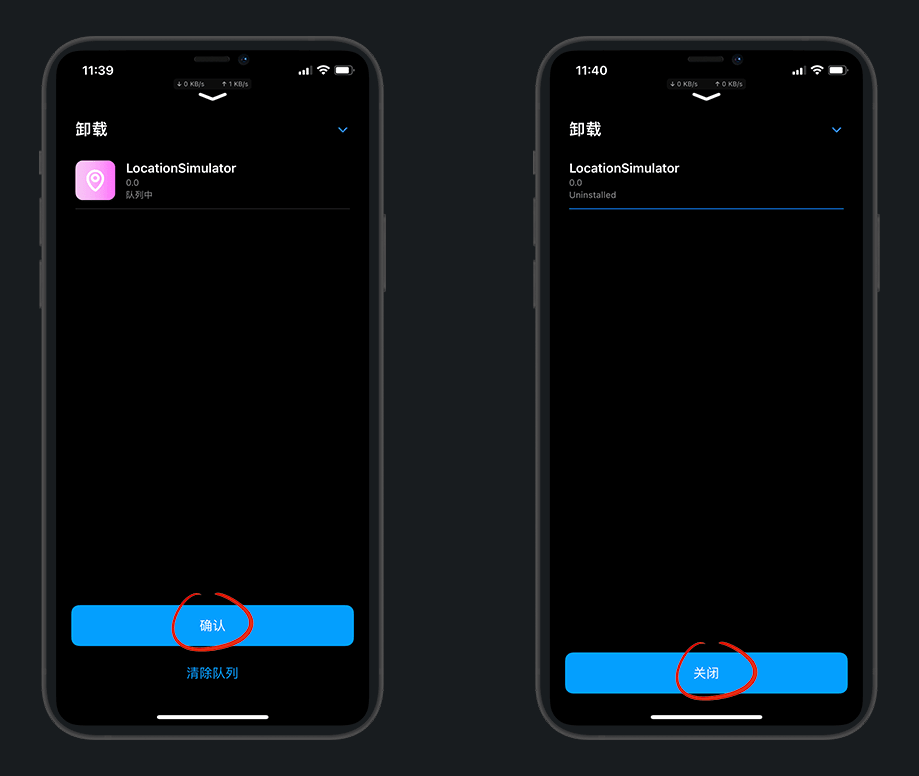

不想要插件了,长按卸载,点开底部队列表,确认卸载即可

工具集

注意

iOS 16 以下系统,请勿使用灵动岛,会白苹果!

请勿轻易尝试修改分辨率,操作失误,会白苹果!

其他工具

KFDFontOverwrite:KFD漏洞开发的字体管理工具,支持iOS 16.2-16.5 / 16.6 Beta1 丨 @htrowii

kfd_stuffs:越南大佬编译的KFD漏洞工具,支持iOS 15.0-16.5 / 16.6 Beta1 丨 @Little_34306